استفاده از روشهای توزیع بدافزار در صفحه های فیشینگ

محققان امنیتی شرکت پروفپوینت پویش فیشینگ را کشف کردند که به سرقت اطلاعات بانکی کاربران میپردازد. این پویش از روشهای مورد استفاده در توزیع بدافزار بهره میبرد. محققان میگویند این پویش بسیار شبیه به پویشهایی است که باجافزار Cerber و تروجان بانکی Ursnif را توزیع میکند.

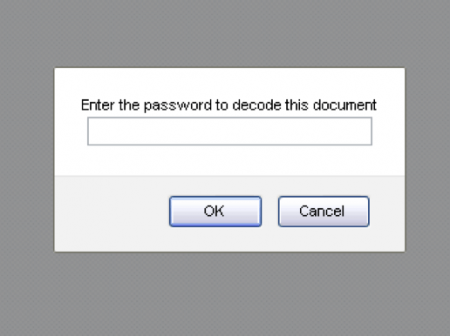

مهاجمان برای توزیع بدافزار از پروندههای .zip که با گذرواژه محافظت میشوند و حاوی اسناد مخرب هستند، استفاده میکنند. رایانامهای که مهاجمان برای قربانی ارسال میکنند حاوی یک پروندهی zip. است و در محتوای پیام نیز گذرواژهای برای باز کردن این پروندهی فشرده وجود دارد.

این پویش فیشینگ نیز تلاش دارد دادههای کارتهای اعتباری قربانیان را به سرقت ببرد. مهاجمان در این پویش رایانامهای برای قربانی ارسال میکنند که حاوی یک سند HTML است که با گذرواژه محافظت میشود.

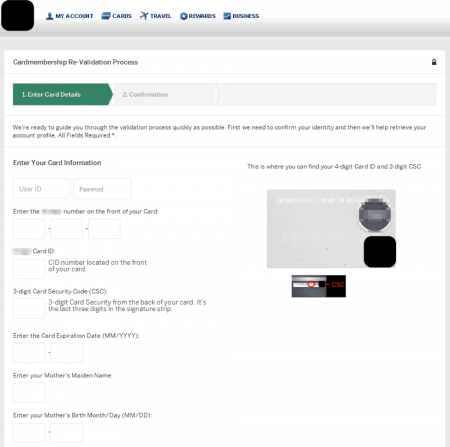

در این رایانامه اولین رقم از شماره کارت اعتباری قربانی نشان داده شده تا یک حس قانونی بودن رایانامه به قربانی القاء شود در حالیکه مهاجمان بهطور کامل شماره کارت اعتباری قربانی را نمیدانند. این رایانامه تلاش دارد تا به نحوی قربانی را فریب بدهد و اطلاعات کارت اعتباری را از او بگیرد. این رایانامه طوری وانمود میکند که یک عملیات ضروری بهروزرسانی باید صورت گیرد و برای صدور تراشهی جدید بر روی کارت اعتباری، اطلاعات کارت قربانی مورد نیاز است.

در گزارش پروفپوینت آمده است: «در نمونه رایانامههایی که ما مورد تحلیل و بررسی قرار دادیم، پیامها با استفاده از نام قربانی و رقم اول شماره کارت او، سفارشیسازی شده بود. وجود رقم اول کارت اعتباری قربانی باعث میشود این رایانامه در نظر قربانی، قانونی جلوه کند. این رایانامهها از نامهای تجاری به سرقترفته و روشهای مهندسی اجتماعی استفاده میکنند تا قربانی یک حس فوریت در بهروزرسانی اطلاعات امنیتی کارت بانکی خود را احساس کند.»

پروندهی HTML که در این رایانامه استفاده شده، از طریق XOR کدگذاری شده تا تحلیل پویای آن مشکلتر شود. محققان متوجه شدند در این سند HTML بجای استفاده از ویژگی محافظت با گذرواژهی مایکروسافت، یک تابع جاوا اسکریپت استفاده شده است.

زمانیکه کاربر گذرواژه را وارد میکند، سند HTML رمزگشایی شده و یک نمونهی فیشینگ کارتهای اعتباری با نامهای تجاری به سرقترفته نمایش داده میشود.

پروفپوینت توضیح داد: «از زمانی که مهاجمان در فضای مجازی وجود داشتند، سرقت اطلاعات کارتهای اعتباری نیز وجود داشت. مهاجمان در عرصهی نوآوری و آزمودن روشهای جدید در حملات فیشینگ هیچگاه متوقف نشدند. آنها همواره تلاش دارند قربانی را متقاعد کنند تا اطلاعات کارتهای اعتباری و بانکی خود را وارد کند. در این نمونه نیز شاهد بودیم در پویش فیشینگ از روشهای توزیع بدافزار استفاده شده بود. مهاجمان از اسناد محافظتشده با گذرواژه استفاده میکنند تا روشهای ضدبدافزار را دور بزنند و یک حسِ امنیت کاذب را القاء کنند.»

منبع : asis گردآوری و انتشار : آنتی ویروس دکتر وب  |

پیشنهاد می کنیم در سایت ثبت نام کنید و یا وارد سایت شوید .